개발자라면 한번쯤은 보러오는 곳

[Information System Security] Network Security 2 본문

[Information System Security] Network Security 2

okpyo11 2022. 12. 4. 16:20Firewall

- 승인된 통신을 허용하면서 승인되지 않은 액세스를 차단하도록 설계된 컴퓨터 시스템 또는 네트워크의 일부

- 네트워크를 허용하거나 거부하도록 구성/ 일련의 규칙에 기반한 전송(규직-설정, 정책)

- 전통적으로 방화벽은 레이어 3에서 작동하지만 레이어 2도 가능합니다. Link Level에서 packet만 보냄

- Transparent == 투명한

Stateless

Weakness of stateless firewall

Performance disadvantage

- 규칙이 하나의 패킷을 수락하면 동일한 연결에서 후속 패킷도 수락합니다. -> stateless 는 안함

Security hole

- 공격자가 TCP 세션을 공격한다.

Stateful

- 패킷이 첫 번째 규칙과 일치하면 방화벽은 ftp 메세지를 해석하고 일시적으로 데이터 세션에 대한 규칙을 추가한다.

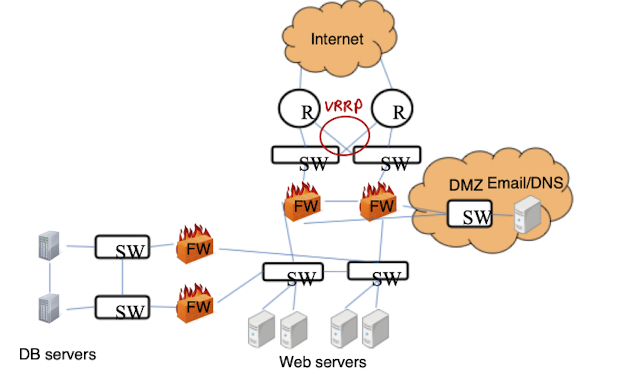

DMZ(Demilitarized zone)

- 일반적으로 인터넷과 같은 대규모의 신뢰할 수 없는 네트워크에 조직의 외부 서비스를 포함하고 노출하는 물리적인 또는 논리적 하위 네트워크

-> 중요한것, 안 중요한것 분리

High Availability

- 엔터프라이즈 네트워크는 예기치 않은 시스템 오류에 대비해야 합니다.

- 모든 네트워킹 장치를 포함하여 내결함성 네트워크에 필요한 중복성이 필요하다.

- 들어오는 패킷, 나가는 패킷은 모두 같은 방화벽을 통과해야 함

Firewall HA

- 고속 통신이 가능한 광통신 연결

1. 방화벽 서로 상태 확인

2. 방화벽 메모리 이미지 동기화

VRRP(Virtual Router Redundancy Protocol)

- 가상 라우터 다중화 프로토콜, 가상 라우터 장애 복구 프로토콜

- RFC3769

- 기본의 가용성을 높히도록 설계되었습니다.

- 동일한 서브넷에 있는 게이트웨이 서비스 호스트

작동 방식

이중화에 사용되는 게이트웨이 역할을 하는 두개의 장비는 Master / Slave 장비로 동작한다.

Master와 Slave 장비는 하나의 VIP(Virtual IP)로 묶여있으며, 각각 RIP(Real IP)를 가지고 있다.

두 장비의 VIP를 누가 소유하고 있느냐에 따라 Master(O) / Slave(X) 장비를 구분할 수 있으며,

Master 장비의 선출 기준은 다음과 같다.

- VIP와 RIP가 같은 장비

- VRRP Priority (우선순위) 값이 큰 장비 (기본값 : 100)

- RIP의 주소가 큰 장비

VIP를 누가 가지고 있는지가 중요한 이유는 사용자 PC나 서버의 게이트웨이가 VIP로 설정되어 VIP를 소유하고 있는 Master 장비로만 패킷이 전송되기 때문이다. (Master : Active / Slave : Stand-By 상태)

만약 Master 장비가 장애가 발생하여 서비스가 중단된다면 Slave 장비가 VIP를 가져와 Master 역할을 수행할 수 있어야한다.

이를 위해 VRRP를 사용하게 되는 것!

Master가 살아있는지 어떻게 알까?

Master 장비가 살아있는지 죽었는지 VRRP에서 확인하는 방법은 헬스 체크와 같이 반복적으로 패킷을 보내는 것이다.

1) Master 장비는 VRRP Advertisement Packet을 가상 그룹에 반복적으로 전송

※ VRRP는 Single Virtual Router 방식으로 물리 인터페이스에 설정하게 되어 가상 그룹을 하나만 만들 수 있다. (VLAN 설정 시 여러개의 그룹 생성 가능)

2) 가상 그룹에 속한 Slave 장비는 해당 패킷을 받는 중에는 Master 장비가 살아있다고 판단 (Stand-By 상태를 유지)

3) 패킷이 수신되지 않으면 일정 시간(Master Down Timer=Dead Timer) 후에 Master가 죽었다고 판단

VRRP 보안 특징

- No authentication

- Simple clear-text passwords

- Strong authentication (using IP authentication with MD5 HMAC) -> key를 가진 사람만 접근 가능

Server High Availablity

2 servers

q^2 = 1 - (1 - p)^2

-> p = 0.9999

3 servers

q^3 = 1 - (1 - p)^3

N servers

q^n = 1 - (1 - p)^n

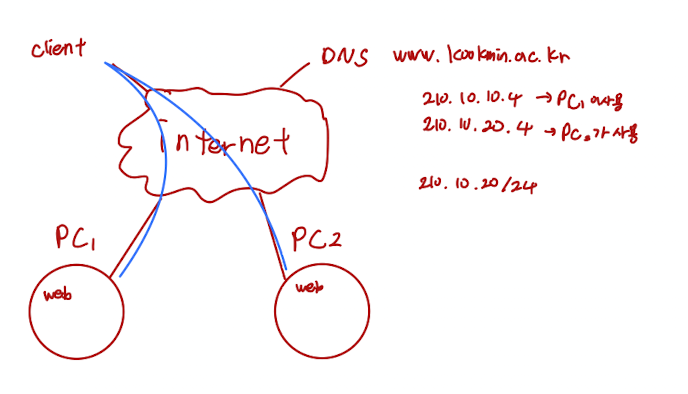

Load balancing

- GSLB(Global Server Load Balancing)라고 하는 스마트 DNS는 각 서버의 상태(예: 응답시간)을 확인합니다.

- GSLB는 DNS 요청에 가장 적합한 서버의 IP 주소를 반환합니다.

- 메인 센터에 장애가 발생하면 DR(Disaster Recovery) 선테로의 장애 조치가 즉시 수행되어야합니다.

- DNS TTL이 가장 적은 시간(TTL : DNS에서 IP를 캐싱하는 시간)

'학교 수업 > Information System Security' 카테고리의 다른 글

| [Information System Security] Web Security 1 (0) | 2022.12.09 |

|---|---|

| [Information System Security] Network Security 3 (0) | 2022.12.06 |

| [Information System Security] Network Security 1 (0) | 2022.11.06 |

| [Information System Security] Certificate Authority (0) | 2022.11.02 |

| [Information System Security] TLS(Transport Layer Security) (0) | 2022.10.31 |